- EBIOS Risk Manager“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More – Vue d’ensemble

- EBIOS RM dans la pratique – N°2 – Recul & Bon Sens

- EBIOS RM dans la pratique – N°3 – Une question de Maîtrise

- EBIOS RM dans la pratique – N°4 – Socle de sécurité – Pourquoi ?

- EBIOS RM dans la pratique – N°5 – Socle de sécurité – Quel Output ?

- EBIOS RM dans la pratique – N°6 – Mode opératoire pour constituer un “Socle de sécurité”

- EBIOS RM dans la Pratique – N° 7 – Quel Référentiel pour mon Socle de Sécurité ?

- EBIOS RM dans la Pratique – N° 8 – Étude de Cas #1 – Connaître le SI (Partie 1)

- EBIOS RM dans la Pratique – N° 9 – Étude de Cas #2 – Connaître le SI (Partie 2)

- EBIOS RM dans la Pratique – N° 10 – Étude de Cas #3 – Personnes : Biens supports ou Parties prenantes ?

- EBIOS RM dans la Pratique – N° 11 – Étude de Cas #4 – Quête des détails

- EBIOS RM dans la Pratique – N° 12 – Questionnaire de maitrise – explications et astuces d’utilisation

- EBIOS RM dans la Pratique – N° 13 – Vue d’ensemble – Atelier 1

- EBIOS RM dans la Pratique – N° 14 – Vue d’ensemble – Atelier 2

- EBIOS RM dans la Pratique – N° 15 – Vue d’ensemble – Atelier 3 – Partie 1

- EBIOS RM dans la Pratique – N° 16 – Vue d’ensemble – Atelier 3 – Partie 2

Introduction

Cet article a pour objectif de fournir une vue d’ensemble de la méthode EBIOS Risk Manager“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More (ou EBIOS RM“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More), des notions qui la constituent et de l’agencement entre celles-ci. L’ordre des activités ainsi que le détail de réalisation n’y sont pas expliqués. En effet, ces éléments sont très bien détaillés dans le guide officiel de la méthode

EBIOS Risk Manager“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More est la méthode d’appréciation et de traitement des risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More comme en matière de sécurité du numérique.

Guide officiel de la méthode

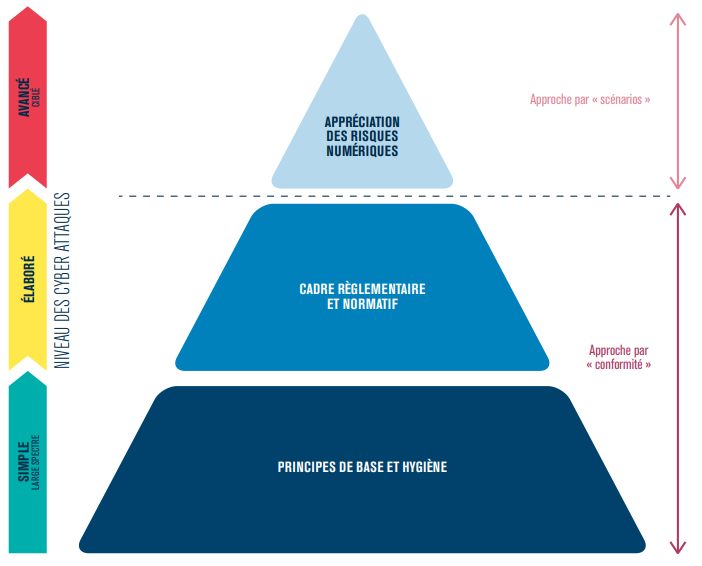

Dans une démarche très pratique de gestion des risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More, la méthode EBIOS Risk Manager“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More combine les deux approches; par « Risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More » et par « Conformité« . Cela constitue une des nouveautés les plus importantes de la méthode par rapport à la version 2010.

Approche par « Conformité »

L’approche par « Conformité » se manifeste dans l’Activité « Socle de sécuritéTraité dans l’atelier 1 de la méthode EBIOS Risk Manager, le socle de sécurité consiste à définir une première couche de mesures de sécurité issues de l’état de l’art et de la conformité obligatoire. La suite de l'analyse considère comme si ces mesures sont implémentées et se focalise sur les risques non couverts par celles-ci. More » de l’atelier 1. Celle-ci consiste à définir une première couche de mesures de sécurité issues de l’état de l’art et de la conformité obligatoire (ex. réglementation, obligation contractuelles).

Voir la vidéo 👇

Comme illustré dans la Figure 1 (extraite du guide officiel de la méthode), le socle de sécuritéTraité dans l’atelier 1 de la méthode EBIOS Risk Manager, le socle de sécurité consiste à définir une première couche de mesures de sécurité issues de l’état de l’art et de la conformité obligatoire. La suite de l'analyse considère comme si ces mesures sont implémentées et se focalise sur les risques non couverts par celles-ci. More est constitué des deux premières couches de la pyramide et est défini dans une approche par « Conformité« ; en dehors d’un plan de traitement des risquesEnsemble des mesures retenues pour réduire les risques à un niveau accessible. More.

Concrètement, cela consiste à considérer un ou plusieurs référentiels, de bonnes pratiques ou d’origine réglementaire, et à :

- réaliser un état des lieu pour identifier les mesures existantes et les écarts;

- définir un plan d’action de mise en conformité.

Ce premier lot de mesures identifiées couvrent généralement la majeur partie des risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More qui pèsent sur le système d’information, plus particulièrement ceux d’origine accidentelle ou relatives à des attaques opportunistes.

Ici une vidéo qui explique comment choisir un référentiel pour le socle 👇

Approche par « Risques »

L’approche par « risques » considère que les mesures du socle de sécuritéTraité dans l’atelier 1 de la méthode EBIOS Risk Manager, le socle de sécurité consiste à définir une première couche de mesures de sécurité issues de l’état de l’art et de la conformité obligatoire. La suite de l'analyse considère comme si ces mesures sont implémentées et se focalise sur les risques non couverts par celles-ci. More sont implémentées et vise à identifier des mesures supplémentaires pour réduire les risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More non couverts par les mesures du socle. En d’autres termes, pour boucher les “trous” persistants suite à l’implémentation des deux premières couches de la pyramide.

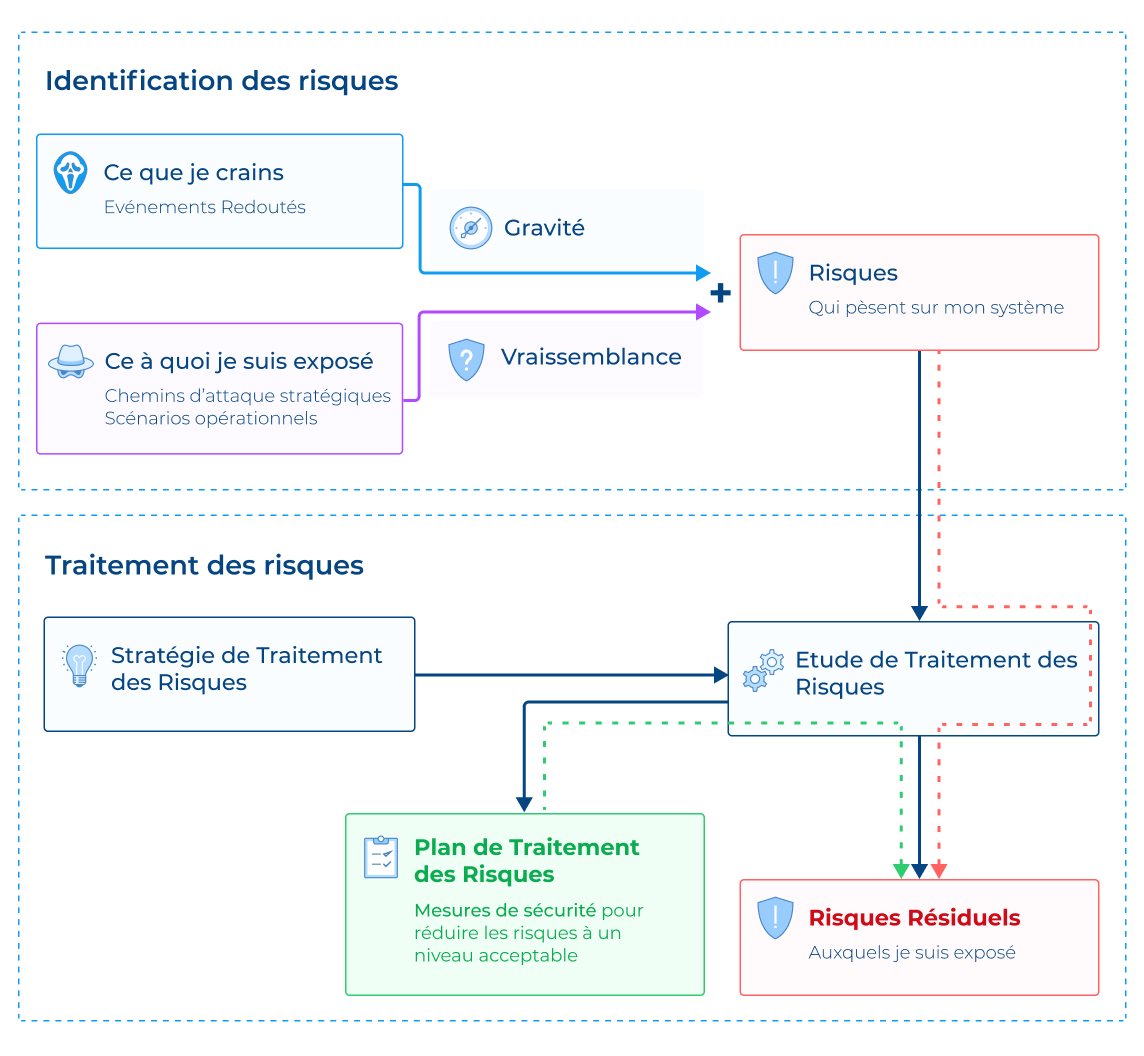

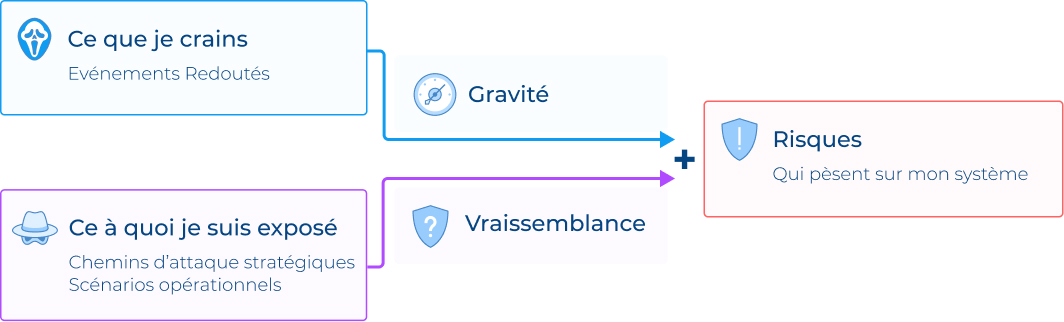

Comme illustré dans le schéma ci-dessus, l’analyse des risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More est réalisée sur deux volets :

- Ce que je crains, d’un point de vue purement métier. Cela consiste en l’identification des événements redoutés

. - Ce à quoi je suis réellement exposé, en matière de menace de cybersécurité. Cela consiste en l’identification des sources de risqueUne source de risque est une entité à l’origine de menaces considérées contre le système d’information étudié en vue d’atteindre des objectifs visés. D’un point de vue opérationnel, la source de risque considérée peut réaliser elle-même l’attaque comme elle peut mobiliser d’autres acteurs le faire. More, de leurs objectifs visésUne finalité recherchée par une source de risque en attaquant le système d’information en question. More et des scénarios d’attaque possibles pour les atteindre. Ces derniers sont définis à deux niveaux : stratégique et opérationnel.

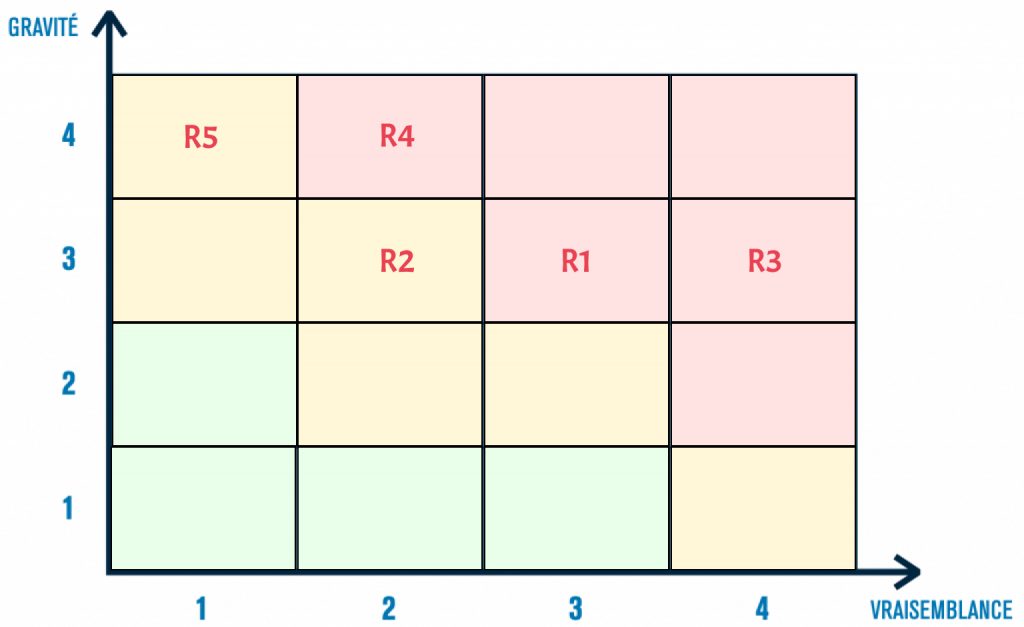

Ces deux volets sont combinés pour constituer les risques de cybersécurité. Un risque"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More représente un ou plusieurs scénarios d’attaques qui provoquent un ou plusieurs évènements redoutés. La gravité du risque"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More est celle des évènements redoutés. La vraisemblance est celle de l’occurence des scénarios d’attaque.

Les risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More jugés inacceptables sont traités en vue de les réduire ou de les éviter. Cela donne lieu à un plan de traitementEnsemble des mesures retenues pour réduire les risques à un niveau accessible. More des risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More, composé des mesures barrières sélectionnées pour contrer les scénarios d’attaques contre le système.

Tenant compte des mesures de traitement retenues, les risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More sont par la suite réévalués, pour identifier les risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More résiduels.

Etude des événements redoutés (ce que l’on craint d’un point de vue métier)

Les événements redoutésUn événement redouté représente une atteinte à un besoin de sécurité (confidentialité, intégrité, disponibilité) d’une valeur métier. Exemples : • Vol des données personnel des salariés

• Altération du procédé industriel

• perte irréversible des données de facturation

Chaque événement redouté (ex. indisponibilité de la gestion de la facturation) est associé à un niveau de gravité, en fonction des dégâts engendrés. More représentent les atteintes aux besoins de sécurité des valeurs métier“Les valeurs métier sont les informations ou processus jugés importants, dans le cadre de l’étude, et qu’il convient de protéger. Les valeurs métier représentent le patrimoine informationnel qu’une source de risque aurait intérêt à attaquer pour atteindre ses objectifs (exemple: service d’annulation de réservations en ligne, informations clients, résultats de travaux de R&D, phase de déploiement d’un projet, savoir-faire en conception de pièces aéronautiques, etc.).... More, qui sont les processus / fonctions métier (ex. Gestion de la facturation) et les données métier (ex. Informations relatives à la facturation).

Les besoins de sécurité sont exprimés, particulièrement, en matière de confidentialité, d’intégrité et de disponibilité.

Chaque événement redoutéUn événement redouté représente une atteinte à un besoin de sécurité (confidentialité, intégrité, disponibilité) d’une valeur métier. Exemples : • Vol des données personnel des salariés

• Altération du procédé industriel

• perte irréversible des données de facturation

Chaque événement redouté (ex. indisponibilité de la gestion de la facturation) est associé à un niveau de gravité, en fonction des dégâts engendrés. More (ex. indisponibilité de la gestion de la facturation) est associé à un niveau de gravité, en fonction des dégâts engendrés.

Etude des menaces (ce à quoi l’on est exposé)

Cela consiste en l’identification des sources de risqueUne source de risque est une entité à l’origine de menaces considérées contre le système d’information étudié en vue d’atteindre des objectifs visés. D’un point de vue opérationnel, la source de risque considérée peut réaliser elle-même l’attaque comme elle peut mobiliser d’autres acteurs le faire. More, de leurs objectifs visésUne finalité recherchée par une source de risque en attaquant le système d’information en question. More et des scénarios d’attaque possibles pour atteindre ces objectifs. Les scénarios d’attaque sont étudiés à deux niveaux : Stratégique et opérationnel.

Voir ceci en vidéo 👇

Scénarios Stratégiques

L’étude des scénarios stratégiquesUn scénario stratégie correspond à un couple “source de risque - Objectif visé” (SR-OV) et aux chemins d’attaque (de haut niveau) considérés que la source de risque peut emprunter pour atteindre son objectif visé. More consiste à définir, à haut niveau et tenant compte de l’ensemble de l’écosystème“L’écosystème comprend l’ensemble des parties prenantes qui gravitent autour de l’objet de l’étude et concourent à la réalisation de ses missions (partenaires, sous-traitants, filiales, etc.). De plus en plus de modes opératoires d’attaque exploitent les maillons les plus vulnérables de cet écosystème pour atteindre leur objectif (exemple : atteinte à la disponibilité d’un service en attaquant le fournisseur de service en nuage, piège de la chaîne logistique d’appro... More, les chemins d’attaque qu’une source de risqueUne source de risque est une entité à l’origine de menaces considérées contre le système d’information étudié en vue d’atteindre des objectifs visés. D’un point de vue opérationnel, la source de risque considérée peut réaliser elle-même l’attaque comme elle peut mobiliser d’autres acteurs le faire. More peut emprunter pour atteindre ses objectifs visésUne finalité recherchée par une source de risque en attaquant le système d’information en question. More.

Comme illustré dans la figure 3 (issue du guide officiel), un chemin d’attaque peut être direct contre le système étudié ou au travers d’une partie prenante"Élément (personne, système d’information, organisation, ou source de risque) en interaction directe ou indirecte avec l’objet de l’étude. On entend par interaction toute relation intervenant dans le fonctionnement normal de l’objet de l’étude. Une partie prenante peut être interne ou externe à l’organisation à laquelle appartient l’objet de l’étude. EXEMPLES : partenaire, prestataire, client, fournisseur, filiale, service connexe support." - Guide officiel de la méth... More de l’écosystème“L’écosystème comprend l’ensemble des parties prenantes qui gravitent autour de l’objet de l’étude et concourent à la réalisation de ses missions (partenaires, sous-traitants, filiales, etc.). De plus en plus de modes opératoires d’attaque exploitent les maillons les plus vulnérables de cet écosystème pour atteindre leur objectif (exemple : atteinte à la disponibilité d’un service en attaquant le fournisseur de service en nuage, piège de la chaîne logistique d’appro... More.

Une partie prenante"Élément (personne, système d’information, organisation, ou source de risque) en interaction directe ou indirecte avec l’objet de l’étude. On entend par interaction toute relation intervenant dans le fonctionnement normal de l’objet de l’étude. Une partie prenante peut être interne ou externe à l’organisation à laquelle appartient l’objet de l’étude. EXEMPLES : partenaire, prestataire, client, fournisseur, filiale, service connexe support." - Guide officiel de la méth... More est une entité impliquée dans la chaine d’approvisionnement du système étudié, sans être dans le périmètre de celui-ci (ex. Intégrateur, Hébergeur). La source de risqueUne source de risque est une entité à l’origine de menaces considérées contre le système d’information étudié en vue d’atteindre des objectifs visés. D’un point de vue opérationnel, la source de risque considérée peut réaliser elle-même l’attaque comme elle peut mobiliser d’autres acteurs le faire. More profite des privilèges et de la confiance accordée à une telle entité pour attaquer le système dans une logique de moindre effort.

Voir ceci en vidéo 👇

Scénarios opérationnels

L’étude des scénarios opérationnels consiste à définir les modes opératoires qu’une source de risqueUne source de risque est une entité à l’origine de menaces considérées contre le système d’information étudié en vue d’atteindre des objectifs visés. D’un point de vue opérationnel, la source de risque considérée peut réaliser elle-même l’attaque comme elle peut mobiliser d’autres acteurs le faire. More peut employer pour mettre en oeuvre un chemin d’attaque stratégique, et ce tenant compte de l’architecture du système et des spécificités de ses composants (biens supportsLes biens supports sont les éléments du système d’information (humains, locaux, équipements, réseaux, logiciels et applications) qui contribuent au traitement, au stockage et au transport des informations métier et/ou participent aux processus et fonctions métier. More).

Comme illustré dans la figure 4, ces scénarios opérationnels sont définis sous la forme de graphe d’attaque à plusieurs étapes. Chaque étape consiste en une action élémentaire exploitant une vulnérabilité d’un bien supportLes biens supports sont les éléments du système d’information (humains, locaux, équipements, réseaux, logiciels et applications) qui contribuent au traitement, au stockage et au transport des informations métier et/ou participent aux processus et fonctions métier. More.

Les biens supportsLes biens supports sont les éléments du système d’information (humains, locaux, équipements, réseaux, logiciels et applications) qui contribuent au traitement, au stockage et au transport des informations métier et/ou participent aux processus et fonctions métier. More sont les humains, les locaux, les équipements, les réseaux, les logiciels et les applications qui contribuent au traitement, au stockage et au transport des informations métier et/ou participent aux processus et fonctions métier.

Identification des risques

Comme illustré dans la figure 2, les risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More sont les combinaisons :

- d’une part, de « ce que l’on craint » d’un point de vue métier : les événements redoutésUn événement redouté représente une atteinte à un besoin de sécurité (confidentialité, intégrité, disponibilité) d’une valeur métier. Exemples : • Vol des données personnel des salariés

• Altération du procédé industriel

• perte irréversible des données de facturation

Chaque événement redouté (ex. indisponibilité de la gestion de la facturation) est associé à un niveau de gravité, en fonction des dégâts engendrés. More, avec des niveaux de gravité - et, d’autre part, de « ce à quoi l’on est exposé » : scénarios stratégiquesUn scénario stratégie correspond à un couple “source de risque - Objectif visé” (SR-OV) et aux chemins d’attaque (de haut niveau) considérés que la source de risque peut emprunter pour atteindre son objectif visé. More et opérationnels avec des vraisemblances d’occurrence.

Autrement dit, un risque"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More représente un ou plusieurs scénarios d’attaques possibles qui peuvent provoquer un ou plusieurs évènements redoutés.

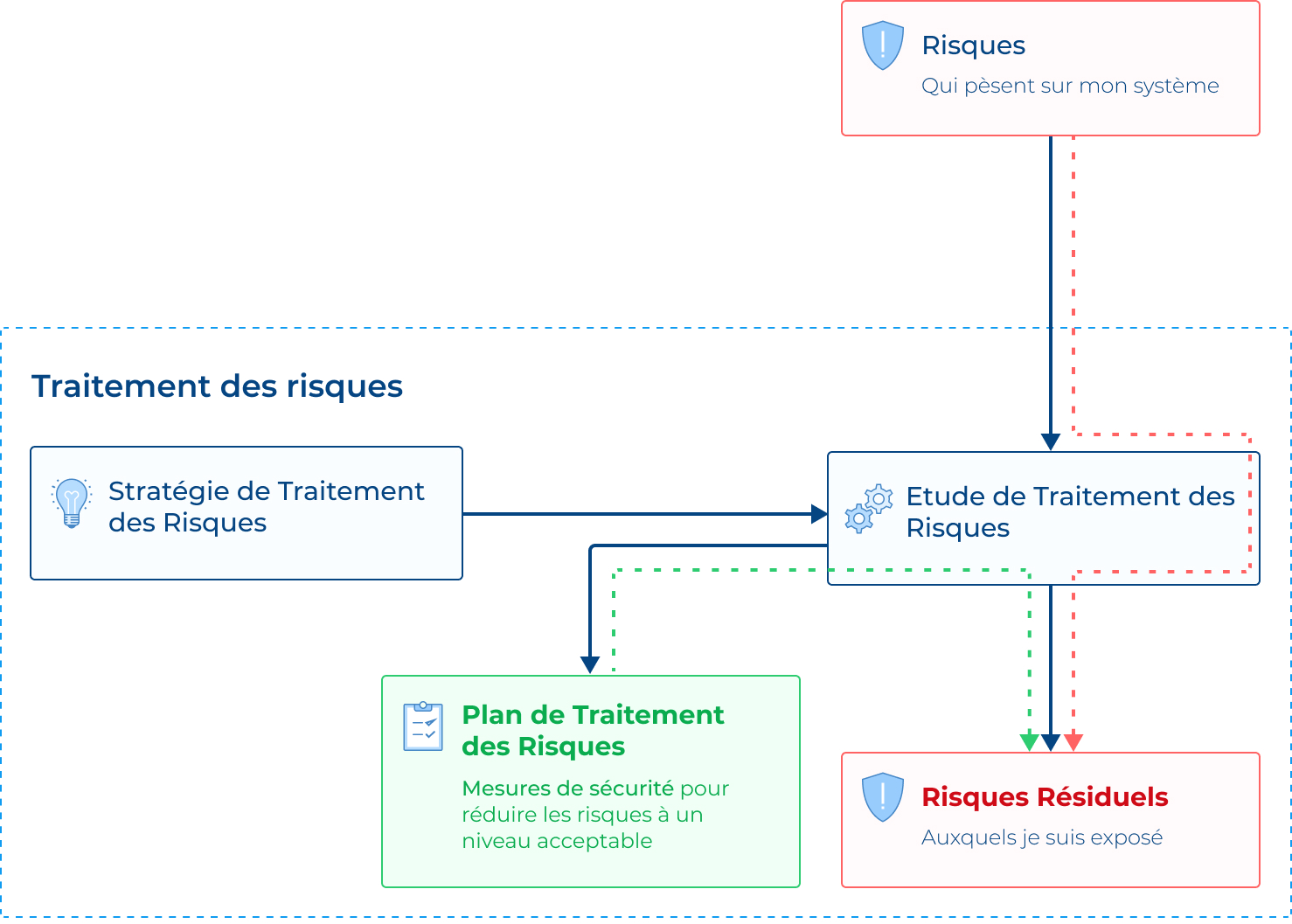

Traitement des risques

Les risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More jugés inacceptables sont traités en vue de les réduire ou de les éviter. Cela donne lieu à un plan de traitementEnsemble des mesures retenues pour réduire les risques à un niveau accessible. More des risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More, composé des mesures barrières sélectionnées pour contrer les scénarios d’attaques contre le système. Ces mesures sont identifiées aux deux niveaux :

- Scénario stratégiques : les mesures barrières sont appliquées aux parties prenantes de l’écosystème“L’écosystème comprend l’ensemble des parties prenantes qui gravitent autour de l’objet de l’étude et concourent à la réalisation de ses missions (partenaires, sous-traitants, filiales, etc.). De plus en plus de modes opératoires d’attaque exploitent les maillons les plus vulnérables de cet écosystème pour atteindre leur objectif (exemple : atteinte à la disponibilité d’un service en attaquant le fournisseur de service en nuage, piège de la chaîne logistique d’appro... More (ex. revoir à la baisse les privilèges d’une partie prenante"Élément (personne, système d’information, organisation, ou source de risque) en interaction directe ou indirecte avec l’objet de l’étude. On entend par interaction toute relation intervenant dans le fonctionnement normal de l’objet de l’étude. Une partie prenante peut être interne ou externe à l’organisation à laquelle appartient l’objet de l’étude. EXEMPLES : partenaire, prestataire, client, fournisseur, filiale, service connexe support." - Guide officiel de la méth... More)

- Scénarios opérationnels : les mesures barrières sont appliquées aux biens supportsLes biens supports sont les éléments du système d’information (humains, locaux, équipements, réseaux, logiciels et applications) qui contribuent au traitement, au stockage et au transport des informations métier et/ou participent aux processus et fonctions métier. More composant le système.

En tenant compte des mesures de traitement retenues, les risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More de cybersécurité sont réévalués pour identifier les risques"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More résiduels.

Pour aller plus loin, regarder notre série EBIOS RM

-

14:33

EBIOS RM dans la pratique - Ep7 | Quel référentiel pour le socle de sécurité ?

-

09:25

EBIOS RM dans la pratique - Ep8 | Étude de cas - #1 - Connaître le SI (Partie 1)

-

09:11

EBIOS RM dans la pratique - Ep9 | Étude de cas - #2 - Connaître le SI (Partie 2)

-

10:58

EBIOS RM dans la pratique - Ep10 | Étude - #3 - Personnes : Biens Supports ou Parties Prenantes ?

-

08:47

EBIOS RM dans la pratique - Ep11 | Étude - #4 - Quête des détails

-

09:37

EBIOS RM dans la pratique - Ep12 | Questionnaire de maîtrise

-

13:59

EBIOS RM - ep13 | Vue d'ensemble - Atelier 1

-

07:26

EBIOS RM - ep14 | Vue d'ensemble - Atelier 2

-

11:02

EBIOS RM - ep15 | Vue d'ensemble - Atelier 3 - Part 1

-

11:31

EBIOS RM - ep16 | Vue d'ensemble - Atelier 3 - Part 2

-

14:57

EBIOS RM - ep17 | Atelier 4 - Scénarios Opérationnels - Part 1

Approfondissez votre Maîtrise d’EBIOS RM par la Pratique

Avec notre Formation Certifiante

« EBIOS RM“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More par la pratique »

Alors que la théorie d’EBIOS RM“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More est accessible gratuitement sur notre blog, maîtriser réellement cette méthode exige une pratique approfondie. Notre formation certifiante de 5 jours est conçue pour vous permettre de passer de la théorie à la pratique, assurant une compréhension complète et une application efficace d’EBIOS RM“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More.

- Apprentissage Pratique : Approfondissez votre maîtrise de la méthode EBIOS RM“EBIOS Risk Manager 1 (EBIOS RM) est la méthode d’appréciation et de traitement des risques numériques publiée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS 2 . Elle propose une boite à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique.” - Guide officie... More à travers un projet concret et immersif, qui vous met en situations réelles d’entretiens, d’analyse et de restitution.

- Petits Groupes : Formation exclusive limitée à 6 participants pour une accompagnement personnalisé et efficace.

- Préparation à la Certification : Évaluez vos connaissances avec un ensemble de quiz spécifiques.

- Accompagnement Post-Formation : Profitez de séances de conseil pour vos projets d’analyse de risque"Possibilité qu’un événement redouté survienne et que ses effets impactent les missions de l’objet de l’étude." - Guide officiel de la méthode EBIOS Risk Manager - More futurs.

- Kit Complet d’Outils : Recevez des outils complets, incluant logiciels, guides, templates, et accédez à une base de connaissances riche pour soutenir vos analyses.

✅ “EBIOS-RM dans la pratique” est une série qui a pour objectif de partager une longue expérience terrain avec la méthode EBIOS (2010 et Risk Manager)

✅ L’intégralité des articles de la série est disponible par 👉 ici

Veille Cyber N340 – 21 juin 2021 |

[…] de risques – Une vue d’ensemble de la méthode EBIOS RM Épisode 1 d’une série consacrée à la pratique de la […]

Veille Cyber N342 – 05 juillet 2021 |

[…] Analyse de risques – EBIOS RM Dans la pratique #5 Socle de sécurité, l’épisode 5 d’une série sur la méthode … EBIOS Risk Manager – Vue d’ensemble […]

gourgand

Très bon article, approche claire et concise

Veille Cyber N343 – 12 juillet 2021 |

[…] Analyse de risques – EBIOS RM Dans la pratique Déclinaison opérationnelle du Guide d’hygiène et Menaces non couvertes. V.02, une série sur la méthode … EBIOS Risk Manager – Vue d’ensemble […]

Emmanuel BARTHE

Clair et synthétique. Merci.

Cela dit, la méthode elle-même suppose pour son application une équipe entière dédiée à la cybersécurité. Ce que peu de PME ont. Sans même parler des TPE.

admin

Merci Emmanuel pour ce retour.

Effectivement, il est difficile pour une PME de conduire une telle étude.

Il s’agit d’une des problématiques que nous adressons aux travers de notre produit « Amn Robot » (https://amnbrains.com/amn-robot)

Veille Cyber N346 – 02 août 2021 |

[…] EBIOS RM Dans la pratique – Socle de sécurité. Mode opératoire pour constituer un socle basé sur guide d’hygiène informatique, dans une série sur la méthode … EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique - N° 7 - Quel Référentiel pour mon Socle de Sécurité ? - Amn Brains

[…] EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique - N° 8 - Étude de cas #1 Connaître le SI (Partie 1) - Amn Brains

[…] EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique - N° 9 - Étude de Cas #2 - Connaître le SI (Partie 2) - Amn Brains

[…] EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique - N° 10 - Étude de Cas #3 - Personnes : Biens supports ou Parties prenantes ? - Amn Brains

[…] ✅ Un résumé de la méthode EBIOS Risk Manager est disponible dans cet article. […]

EBIOS RM dans la Pratique - N° 11 - Étude de Cas #4 - Quête des détails - Amn Brains

[…] EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique - N° 12 - Questionnaire de maitrise - explications et astuces d’utilisation - Amn Brains

[…] EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique - N° 13 - Vue d'ensemble - Atelier 1 - Amn Brains

[…] EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique - N° 14 - Vue d'ensemble - Atelier 2 - Amn Brains

[…] EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique - N° 15 - Vue d'ensemble - Atelier 3 - Partie 1 - Amn Brains

[…] EBIOS Risk Manager – Vue d’ensemble […]

EBIOS RM dans la Pratique – N° 16 – Vue d’ensemble – Atelier 3 - Partie 2 - Amn Brains

[…] ✅ Un résumé de la méthode EBIOS Risk Manager est disponible dans cet article. […]